Cum folosești o hartă N?

Rezumatul articolului: Ce este NMAP și cum îl utilizați?

Nmap este un software de audit de securitate și de scanare a rețelei open-source proiectat de Gordon Lyon. Utilizează pachete IP pentru a identifica gazdele active și IP -urile într -o rețea și oferă informații detaliate despre fiecare gazdă și IP, inclusiv sistemele de operare pe care le rulează.

Iată punctele cheie despre NMAP:

- NMAP este utilizat pentru scanări rapide și detaliate ale traficului de rețea.

- Poate identifica gazdele și IP -urile active într -o rețea.

- Oferă informații despre sistemele de operare care rulează pe fiecare gazdă.

- Exemple de utilizare a NMAP includ scanarea porturilor TCP rezervate pe o anumită mașină, scanarea porturilor specifice pe o gamă de IPS și generarea de jurnale.

- NMAP poate fi utilizat pentru a efectua scanări de porturi folosind diverse opțiuni, cum ar fi scanarea porturilor specifice sau o serie de porturi.

- Hackerii pot utiliza NMAP pentru a identifica porturile vulnerabile și pentru a le exploata, dar este folosit și de companiile de securitate IT pentru a simula potențiale atacuri și vulnerabilitățile sistemului de testare.

- NMAP este un instrument puternic pentru maparea rețelei, verificarea vulnerabilității și scanarea porturilor.

15 întrebări unice despre NMAP:

- Cum funcționează NMAP? NMAP funcționează folosind pachete IP pentru a identifica gazdele active și IP -urile într -o rețea și analizarea acestor pachete pentru a oferi informații detaliate despre fiecare gazdă și IP.

- Care sunt câteva exemple de utilizare a NMAP? Exemple de utilizare a NMAP includ scanarea porturilor TCP rezervate pe o anumită mașină, scanarea porturilor specifice pe o gamă de IPS și generarea de jurnale.

- Cum pot efectua o scanare port cu NMAP? Există mai multe moduri de a efectua o scanare de port cu NMAP, cum ar fi scanarea porturilor specifice sau o serie de porturi folosind opțiunea -p.

- Poate NMAP să scaneze toate porturile? Da, puteți scana toate porturile folosind comanda “nmap -p- <ţintă>,„Care scanează porturile 0 până la 65.535.

- Cum folosesc hackerii NMAP? Hackerii pot utiliza NMAP pentru a identifica porturile vulnerabile pe un sistem, pentru a efectua atacuri vizate și pentru a exploata vulnerabilitățile.

- Ce este nmap în cuvinte simple? NMAP, scurt pentru rețea de mapper, este un software de audit de securitate și scanare a rețelei, conceput pentru a analiza rapid rețelele și gazdele.

- Care sunt principalele funcții ale NMAP? Principalele funcții ale NMAP includ verificarea vulnerabilității, scanarea porturilor și maparea rețelei.

- Cum pot scana un singur port cu NMAP? Pentru a scana un singur port, puteți utiliza comanda “nmap -p <port> <ţintă>.-

- Care este comanda de a genera jurnalele cu NMAP? Comanda pentru a genera jurnalele cu NMAP este “NMAP -PN -P80 -OX Jurnale/PB -Port80SCAN.XML -og Jurnale/PB -Port80SCAN.Gnmap <ţintă>.-

- Este NMAP un instrument gratuit și open-source? Da, NMAP este un instrument gratuit și open-source.

- Poate fi utilizat NMAP pentru scanarea rețelei? Da, NMAP este proiectat pentru scanarea și maparea rețelei.

- Care sunt avantajele utilizării NMAP? Unele avantaje ale utilizării NMAP includ scanarea rapidă și detaliată a rețelei, capacitatea de a identifica sistemele de operare și a ajuta la evaluarea vulnerabilității.

- Poate fi utilizat NMAP pentru auditul de securitate? Da, NMAP este utilizat în mod obișnuit pentru auditul de securitate pentru a identifica vulnerabilitățile potențiale în rețele și sisteme.

- NMAP acceptă scanarea porturilor specifice prin protocol? Da, NMAP acceptă scanarea porturilor specifice prin protocol folosind opțiunea -p.

- Cum pot scana o serie de IP -uri cu NMAP? Pentru a scana o serie de IP -uri, puteți utiliza comanda “NMAP -SS -O <Gama IP>.-

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Ce este NMAP și cum îl utilizați

NMAP se bazează pe instrumente anterioare de audit al rețelei pentru a oferi scanări rapide și detaliate ale traficului de rețea. Funcționează folosind pachete IP pentru a identifica gazdele și IP -urile active într -o rețea și apoi analizarea acestor pachete pentru a oferi informații despre fiecare gazdă și IP, precum și sistemele de operare pe care le rulează.

În cache

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Cum se folosește NMAP cu exemple

Exemplenmap -v Scanme.nmap.org. Această opțiune scanează toate porturile TCP rezervate de pe scanarea mașinii.nmap.org .NMAP -SS -O Scanme.nmap.org/24.NMAP -SV -P 22,53,110.143.4564 198.116.0-255.1-127.NMAP -V -IR 100000 -PN -P 80.NMAP -PN -P80 -OX JOGS/PB -PUR80SCAN.XML -og Jurnale/PB -Port80SCAN.GNMAP 216.163.128.20/20.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Cum se folosește NMAP pentru a face o scanare port

Există mai multe moduri de utilizare a opțiunii NMAP -P: Lista de porturi separate prin virgule: $ NMAP -P80.443 LocalHost.Gama de porturi notate cu cratime: $ NMAP -P1-100 Localhost.Alias pentru toate porturile de la 1 la 65535: # nmap -p- localhost.Porturi specifice prin protocol: # nmap -t: 25, u: 53 <ţintă>Numele serviciului: # nmap -p smtp <ţintă>

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Ce este comenzile nmap

NMAP este utilizat pentru a identifica dispozitivele conectate la o rețea cu ajutorul pachetelor IP. De asemenea, poate fi utilizat pentru a obține informații despre serviciile care rulează în rețea și la sistemul de operare.

În cache

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Cum folosesc hackerii NMAP

Cu toate acestea, hackerii pot utiliza, de asemenea, NMAP pentru a accesa porturi necontrolate pe un sistem. Ei pot rula NMAP pe o abordare vizată, să identifice vulnerabilitățile și să le exploateze. Dar NMAP nu este folosit doar de hackeri – companiile de securitate IT îl folosesc și pentru a simula potențiale atacuri cu care se poate confrunta un sistem.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Ce este nmap în cuvinte simple

NMAP, acronimul pentru Network Mapper, este un software de audit de securitate și de scanare a rețelei open-source, conceput de Gordon Lyon. Este dezvoltat astfel încât să poată analiza rapid rețele masive, precum și gazde unice.

[/wpremark]

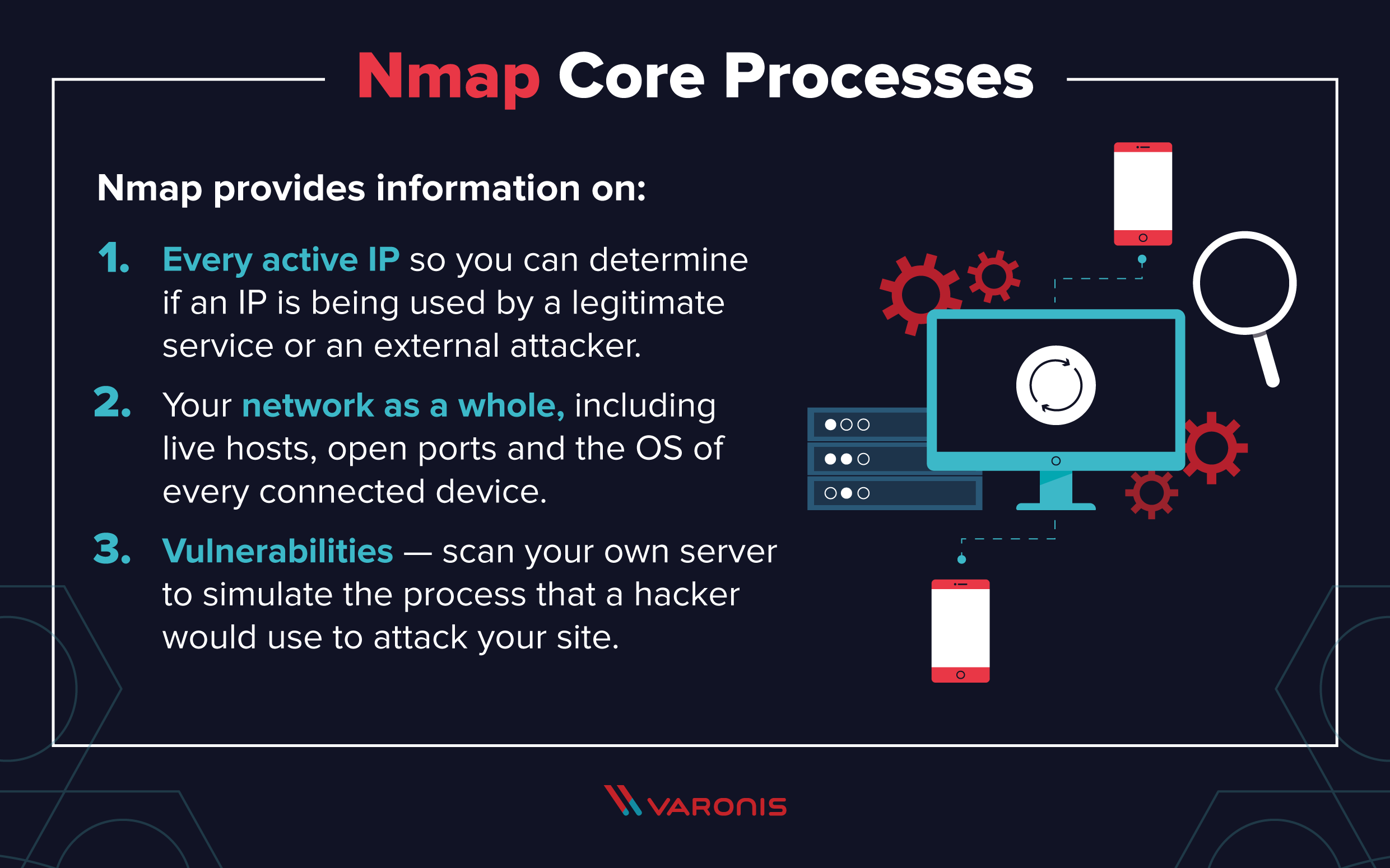

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Care sunt cele 3 funcții principale ale NMAP

NMAP, scurt pentru rețea de mapper, este un instrument gratuit și open source utilizat pentru verificarea vulnerabilității, scanarea porturilor și, desigur, pentru maparea rețelei.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Care este comanda NMAP pentru toată scanarea portului

Comanda NMAP va trebui să scanați toate porturile este „NMAP –P – 192.168. 0.1, ”care scanează porturile 0 până la 65.535. Dacă doriți să scanați un singur port, comanda de intrare este „NMAP -P 22 192.168. 1.1.”Pentru scanarea unei serii de porturi, va trebui să introduceți următoarea comandă în fereastra NMAP:„ NMAP -P 1-100 192.168.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Cum știe NMAP un port este deschis

Starea nefiltrată înseamnă că un port este accesibil, dar NMAP nu este în măsură să stabilească dacă este deschis sau închis. Doar scanarea ACK, care este folosită pentru a cartografia regulile de firewall, clasifică porturile în această stare.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Este ilegal NMAP

Când este utilizat corect, NMAP vă ajută să vă protejați rețeaua de invadatori. Dar, atunci când este utilizat în mod necorespunzător, NMAP vă poate (în cazuri rare) să vă dea în judecată, să fie tras, expulzat, închis sau interzis de ISP -ul dvs. Reduceți -vă riscul citind acest ghid legal înainte de a lansa NMAP.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Este ilegal să rulați scanări NMAP

Când este utilizat corect, NMAP vă ajută să vă protejați rețeaua de invadatori. Dar, atunci când este utilizat în mod necorespunzător, NMAP vă poate (în cazuri rare) să vă dea în judecată, să fie tras, expulzat, închis sau interzis de ISP -ul dvs. Reduceți -vă riscul citind acest ghid legal înainte de a lansa NMAP.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Este ilegal să scanați o rețea cu NMAP

Utilizarea NMAP nu este tocmai un act ilegal, deoarece nici o lege federală din Statele Unite nu interzice în mod explicit scanarea portului. Utilizarea eficientă a NMAP poate proteja rețeaua de sistem de intrusi.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Este ilegal să scanezi un nmap

Când este utilizat corect, NMAP vă ajută să vă protejați rețeaua de invadatori. Dar, atunci când este utilizat în mod necorespunzător, NMAP vă poate (în cazuri rare) să vă dea în judecată, să fie tras, expulzat, închis sau interzis de ISP -ul dvs. Reduceți -vă riscul citind acest ghid legal înainte de a lansa NMAP.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Este ilegal să scanați Port

Scanarea portului neautorizată, din orice motiv, este strict interzisă.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] NMAP arată toate porturile deschise

NMAP facilitează scanarea porturilor deschise chiar și pentru pornirea utilizatorilor. Puteți găsi o listă cu toate porturile de rețea deschisă folosind comanda de mai jos NMAP. Opțiunea -st spune NMAP să efectueze o scanare TCP completă. Acest tip de scanare nu necesită privilegii sudo, dar poate fi și zgomotos.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Cum pot testa dacă un port este deschis

Apăsați tasta Windows + R, apoi tastați "cmd.exe" și faceți clic pe OK. introduce "Adresă Telnet + IP sau nume de gazdă + număr de port" (e.g., Telnet www.exemplu.com 1723 sau Telnet 10.17. xxx. xxx 5000) pentru a rula comanda telnet în promptul de comandă și testați starea portului TCP.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] De unde știu dacă portul 8080 este deschis

De exemplu, pentru a verifica dacă portul 8080 este deschis, ați tasta „LSOF -I: 8080” în terminal. Acest lucru vă va arăta o listă a tuturor proceselor care utilizează Port 8080.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Hackerii adevărați folosesc NMAP

Cu toate acestea, hackerii pot utiliza, de asemenea, NMAP pentru a accesa porturi necontrolate pe un sistem. Ei pot rula NMAP pe o abordare vizată, să identifice vulnerabilitățile și să le exploateze. Dar NMAP nu este folosit doar de hackeri – companiile de securitate IT îl folosesc și pentru a simula potențiale atacuri cu care se poate confrunta un sistem.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Este legal nmap în SUA

Utilizarea NMAP nu este tocmai un act ilegal, deoarece nici o lege federală din Statele Unite nu interzice în mod explicit scanarea portului. Utilizarea eficientă a NMAP poate proteja rețeaua de sistem de intrusi.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Pot folosi NMAP pe mine

Când utilizați NMAP fără NPCAP, în general nu vă puteți scana propria mașină de la sine (folosind un IP Loopback, cum ar fi 127.0.0.1 sau oricare dintre adresele IP înregistrate). Aceasta este o limitare Windows pe care am lucrat-o în NPCAP, care este inclusă în Windows Self-Istaller.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Cum se folosește NMAP de hackeri

Cu toate acestea, hackerii pot utiliza, de asemenea, NMAP pentru a accesa porturi necontrolate pe un sistem. Ei pot rula NMAP pe o abordare vizată, să identifice vulnerabilitățile și să le exploateze. Dar NMAP nu este folosit doar de hackeri – companiile de securitate IT îl folosesc și pentru a simula potențiale atacuri cu care se poate confrunta un sistem.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Port Scanning ilegal în SUA

În u.S., Nu există nicio lege federală pentru a interzice scanarea portului. La nivel de stat și local, nu există linii directoare clare.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Poți avea probleme pentru NMAP

Când este utilizat corect, NMAP vă ajută să vă protejați rețeaua de invadatori. Dar, atunci când este utilizat în mod necorespunzător, NMAP vă poate (în cazuri rare) să vă dea în judecată, să fie tras, expulzat, închis sau interzis de ISP -ul dvs. Reduceți -vă riscul citind acest ghid legal înainte de a lansa NMAP.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Cum scanează hackerii porturile

Scanare Ping: O scanare Ping este considerată cea mai simplă tehnică de scanare a portului. De asemenea, sunt cunoscute sub denumirea de cereri de mesaje de control al internetului (ICMP). Scanările Ping Trimite un grup de mai multe solicitări ICMP la diverse servere în încercarea de a obține un răspuns.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Cum verificați un port deschis sau nu

Apăsați tasta Windows + R, apoi tastați "cmd.exe" și faceți clic pe OK. introduce "Adresă Telnet + IP sau nume de gazdă + număr de port" (e.g., Telnet www.exemplu.com 1723 sau Telnet 10.17. xxx. xxx 5000) pentru a rula comanda telnet în promptul de comandă și testați starea portului TCP.

[/wpremark]