Ce este Trusttonic Tee?

Puncte cheie:

1. Ce este un dispozitiv Trusttonic

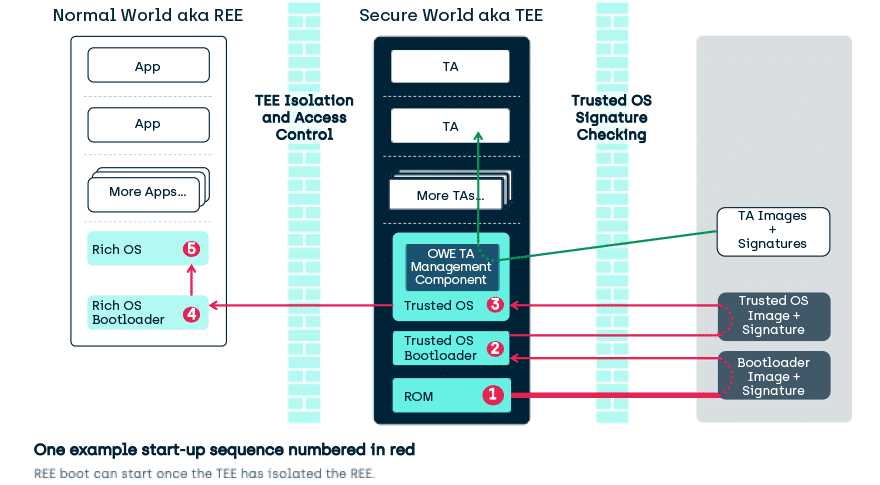

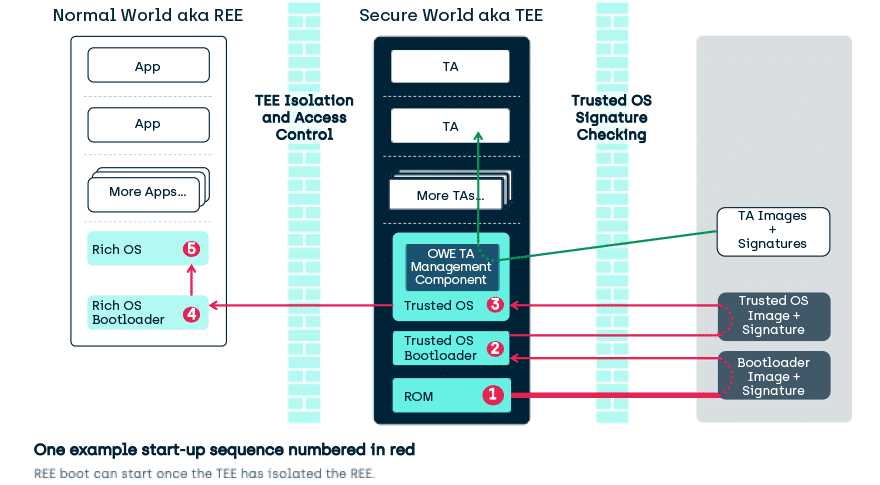

Platforma securizată a Trusttonic combină un mediu de execuție de încredere (TEE) cu o identitate de încredere pentru a oferi protecție hardware producătorilor de dispozitive. TEE este un mediu pentru execuția securizată a codului, stocarea de date sigure și izolarea hardware -ului periferic.

2. Care este diferența dintre tee și enclava securizată

Utilizarea unei secțiuni a procesorului ca sanctuar sau enclave creează un mediu de execuție de încredere (TEE). O enclavă sigură este un mediu de memorie și procesor care este izolat și invizibil pentru toți ceilalți utilizatori și procese de pe o gazdă dată. În cadrul unei enclave sigure, codul poate face referire doar la el însuși.

3. Care este diferența dintre tee și HSM

În mod generic, un HSM oferă management cheie și funcționalitate criptografică pentru alte aplicații. Un tee oferă, de asemenea, această funcționalitate împreună cu activarea aplicațiilor (sau a părților de aplicații orientate spre securitate) să se execute în mediul său de izolare.

4. Care este diferența dintre TPM și tee

TPM este o bucată de hardware creat special pentru a face calculul cripto cu. Este izolat fizic de restul sistemului de procesare și este adesea un IC separat pe placa de bază. Tee este o zonă de pe chipset care funcționează ca un TPM, dar nu este izolat fizic de restul cipului.

5. Unde se află Trustonic

Trusttonic este situat în Cambridge, Cambridgeshire, Regatul Unit. Concurenții Trusttonic pot include Airsig Inc., Corpori Vigili Giurati și Keyloop.

6. Pentru ce este serviciile de dispozitiv utilizate

Modelul Dispozitiv-As-A-Service (DAAS) oferă PC-uri, smartphone-uri și alte dispozitive de calcul mobil ca un serviciu plătit. Device-As-A-Service ușurează nevoile IT ale unei companii prin externalizarea hardware-ului, software-ului și gestionării dispozitivelor către un furnizor extern.

7. Care sunt limitările enclavelor sigure

Una dintre cele mai importante probleme legate de utilizarea enclavelor sigure este faptul că vulnerabilitățile hardware identificate pot dura ani de zile până la Patch și, în unele cazuri, hardware-ul poate să nu fie deloc patchabil, spre deosebire de software-ul care poate fi actualizat în timp real pe internet.

8. Este sigur Enclave un mediu de execuție de încredere

O enclavă este o regiune de memorie protejată care oferă confidențialitate pentru date și execuție a codului. Este o instanță a unui mediu de execuție de încredere (TEE), care este asigurat de hardware.

9. Poate fi folosit un TPM ca HSM

HSM este utilizat pentru a stoca chei private sau simetrice pentru criptare. De obicei, este un dispozitiv de rețea separat. TPM poate stoca/genera chei private pentru criptare. De fapt, un TPM poate fi folosit ca un mic HSM încorporat (dar contrariul nu este adevărat: un HSM nu poate fi folosit ca TPM).

10. Este TPM și HSM același lucru

În timp ce TPM-urile sunt de obicei mai strâns integrate cu calculatoarele gazdă, sistemul lor de operare, secvența lor de pornire sau criptarea hard disk-ului încorporată. HSM -urile sunt destinate să fie utilizate în centrele de date, în timp ce domeniul de aplicare al unui TPM este de obicei un singur sistem.

11. Este TPM cu adevărat necesar

Pe un sistem care are un TPM, TPM poate proteja cheia. Dacă un sistem nu are un TPM, tehnicile bazate pe software protejează cheia. Informațiile suplimentare pe care utilizatorul le -a aprovizionat

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Ce este un dispozitiv Trusttonic

Platforma securizată a Trusttonic combină un mediu de execuție de încredere (TEE) cu o identitate de încredere pentru a oferi protecție hardware producătorilor de dispozitive. TEE este un mediu pentru execuția sigură a codului, stocarea securizată a datelor și izolarea hardware -ului periferic.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Care este diferența dintre tee și enclava securizată

Utilizarea unei secțiuni a procesorului ca sanctuar sau enclave creează un mediu de execuție de încredere (TEE). O enclavă sigură este un mediu de memorie și procesor care este izolat și invizibil pentru toți ceilalți utilizatori și procese de pe o gazdă dată. În cadrul unei enclave sigure, codul poate face referire doar la el însuși.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Care este diferența dintre tee și HSM

HSM V TEE. În mod generic, un HSM oferă management cheie și funcționalitate criptografică pentru alte aplicații. Un tee oferă, de asemenea, această funcționalitate, împreună cu activarea aplicațiilor (sau a părților de aplicații orientate spre securitate) să se execute în mediul său de izolare.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Care este diferența dintre TPM și tee

TPM este o bucată de hardware creat special pentru a face calculul cripto cu. Este izolat fizic de restul sistemului de procesare și este adesea un IC separat pe tabloul de bază pentru a fi așa. Tee este o zonă de pe chipset care funcționează ca un TPM, dar nu este izolat fizic de restul cipului.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Unde se află Trustonic

Trusttonic este situat în Cambridge, Cambridgeshire, Regatul Unit . Care sunt concurenții Trusttonic alternative și posibili concurenți la Trustonic pot include Airsig Inc. , Corpori Vigili Giurati și Keyloop .

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Pentru ce este serviciile de dispozitiv utilizate

Modelul de dispozitiv ca serviciu (DAAS) oferă PC -uri, smartphone -uri și alte dispozitive de calcul mobil ca serviciu plătit. Dispozitivul ca serviciu ușurează nevoile IT ale unei companii prin externalizarea hardware -ului, software -ului și gestionării dispozitivelor către un furnizor extern.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Care sunt limitările enclavelor sigure

Limitări ale enclavelor sigure

Una dintre cele mai importante probleme legate de utilizarea enclavelor sigure este faptul că vulnerabilitățile hardware identificate pot dura ani de zile până la Patch și, în unele cazuri, hardware-ul poate să nu fie deloc patchabil, spre deosebire de software-ul care poate fi actualizat în timp real pe internet.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Este sigur Enclave un mediu de execuție de încredere

O enclavă este o regiune de memorie protejată care oferă confidențialitate pentru date și execuție a codului. Este o instanță a unui mediu de execuție de încredere (TEE), care este asigurat de hardware.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Poate fi folosit un TPM ca HSM

HSM obișnuia să stocheze chei private sau simetrice pentru criptare. De obicei, este o rețea separată. De asemenea, TPM poate stoca/genera chei private pentru criptare, de fapt un TPM poate fi utilizat ca un mic HSM încorporat (dar contrariul nu este adevărat: un HSM nu poate fi utilizat ca TPM).

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Este TPM și HSM același lucru

În timp ce TPM-urile sunt de obicei mai strâns integrate cu calculatoarele gazdă, sistemul lor de operare, secvența lor de pornire sau criptarea hard disk-ului încorporată. HSM -urile sunt destinate să fie utilizate în centrele de date, în timp ce domeniul de aplicare al unui TPM este de obicei un singur sistem.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Este TPM cu adevărat necesar

Pe un sistem care are un TPM, TPM poate proteja cheia. Dacă un sistem nu are un TPM, tehnicile bazate pe software protejează cheia. Informațiile suplimentare pe care utilizatorul le furnizează poate fi o valoare PIN sau, dacă sistemul are hardware -ul, informațiile biometrice necesare, cum ar fi amprenta sau recunoașterea facială.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Este bine să ai TPM pornit

Un TPM ajută la dovedirea identității unui utilizator și au autentifică dispozitivul lor. Un TPM ajută, de asemenea, să ofere securitate împotriva amenințărilor precum firmware și atacuri de ransomware. Un TPM este utilizat pentru Managementul drepturilor digitale (DRM) pentru a proteja sistemele bazate pe Windows și pentru a aplica licențele software.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Cine deține Trusttonic

Creat inițial dintr -o asociere comună între Arm, Gemalto și G&D. Trustonic este acum o companie de portofoliu EMK Capital.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Câți angajați are Trusttonic

Trusttonic are 97 de angajați. Vizualizați lista cuprinzătoare a angajaților Trustonic, locațiile lor, datele de contact pentru afaceri și personalul cheie.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] De ce ați folosi dispozitiv Manager

Device Manager afișează o vizualizare grafică a hardware -ului instalat pe computer. Folosiți acest instrument atunci când doriți să vizualizați și să gestionați dispozitivele hardware și driverele lor.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] La ce are acces la gestionarea dispozitivului

Setul de instrumente pentru gestionarea dispozitivelor, inclusiv posibilitatea de a implementa și de a actualiza software -ul, de a configura setările, de a aplica politicile și de a monitoriza cu date și rapoarte. Posibilitatea de a administra și gestiona dispozitive virtuale și fizice, indiferent de locația lor fizică.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] A fost hacked Enclave

Apple a făcut mult timp o mare parte din procesorul lor de enclavă sigură în iPhone -urile lor și mai recent MacBooks, dar astăzi hackerii au anunțat o exploatare „neplăcută” pentru procesorul care teoretic le -ar putea oferi un control complet asupra dispozitivelor protejate de cipuri, inclusiv decriptarea datelor sensibile sensibile la date sensibile.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Care este diferența dintre TPM și Enclava securizată

Ceea ce este un dispozitiv de calcul modern Enclave securizat au adesea un cip hardware special dedicat stocării informațiilor importante din punct de vedere critic, cum ar fi cheile de criptare și hashes. În PC -uri, acesta este un modul de platformă de încredere (TPM), în timp ce în dispozitive mobile precum Androids și iPhone -uri, se numește Secure Enclave.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Este TPM la fel ca tehnologia Intel Platform Trust

Pentru sistemul dvs. de operare și aplicații, PTT arată și acționează ca TPM. Cu toate acestea, diferența dintre PTT vs TPM este că computerele cu Intel PTT nu necesită un procesor dedicat sau memorie.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Este TPM un procesor sau o placă de bază

De obicei, este un cip separat pe placa de bază, deși TPM 2.0 Standard permite producătorilor precum Intel sau AMD să construiască capacitatea TPM în chipset -urile lor, mai degrabă decât să necesite un cip separat. TPM este în jur de peste 20 de ani și face parte din PC -uri din 2005.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] PC -ul meu are un modul TPM

Șansele sunt că computerul dvs. are deja TPM și, dacă are mai puțin de 5 ani, ar trebui să aveți TPM 2.0. Pentru a afla dacă PC -ul dvs. Windows 10 are deja să înceapă > Setări > Actualizare și securitate > Windows Security > Securitatea dispozitivului. Dacă o aveți, veți vedea o secțiune de procesor de securitate pe ecran.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Este TPM pe placa de bază sau CPU

Un TPM este un cip de securitate care se află pe placa de bază a unui computer sau în procesorul său și aplică funcții de securitate pentru a stoca informații sensibile. Majoritatea PC -urilor achiziționate în ultimii cinci ani sunt capabile să susțină TPM 2.0. Este posibil ca unii utilizatori să aibă nevoie să activeze TPM 2.0 pe dispozitivul lor accesând setările prin intermediul UEFI BIOS.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Merită să faceți upgrade la Windows 11 fără TPM

În special, dacă computerul dvs. nu are TPM 2.0, apoi actualizarea este o idee proastă. Dacă computerul dvs. îndeplinește cerințele hardware, atunci actualizarea la Windows 11 nu este proastă. Cu toate acestea, atâta timp cât Windows 10 este încă acceptat și primește actualizări de securitate, respectarea acesteia nu este rea.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Este bine să instalați Windows 11 fără TPM

Orice risc, astfel încât să puteți rula Windows fără TPM 2.0, dar computerul dvs. nu va merge cu nicio cheie sau actualizări minime, ceea ce va duce la risc de date, chiar și computerul se blochează. Deci nu recomandăm să ocoliți TPM 2.0 în timp ce instalează Windows 11.

[/wpremark]

[wPremark preset_name = “chat_message_1_my” picon_show = “0” fundal_color = “#e0f3ff” padding_right = “30” padding_left = “30” 30 “border_radius =” 30 “] Există un dezavantaj pentru a porni TPM

TPM nu poate face nimic fără ca sistemul dvs. de operare sau programele să lucreze cu acesta. Doar "Activare" TPM nu va face absolut nimic și nu va face de la sine fișiere inaccesibile.

[/wpremark]