Hva er verktøyet nikto brukt til?

Fordelene med Nikto

1. Sårbarhet for webserver: Nikto er godt egnet for å skanne webserverrelaterte sårbarheter for små og mellomstore bedrifter.

2. Sjekk standardfiler for server: Det kan brukes til å se etter at standardfiler og sikkerhetsfiler for sikkerhet.

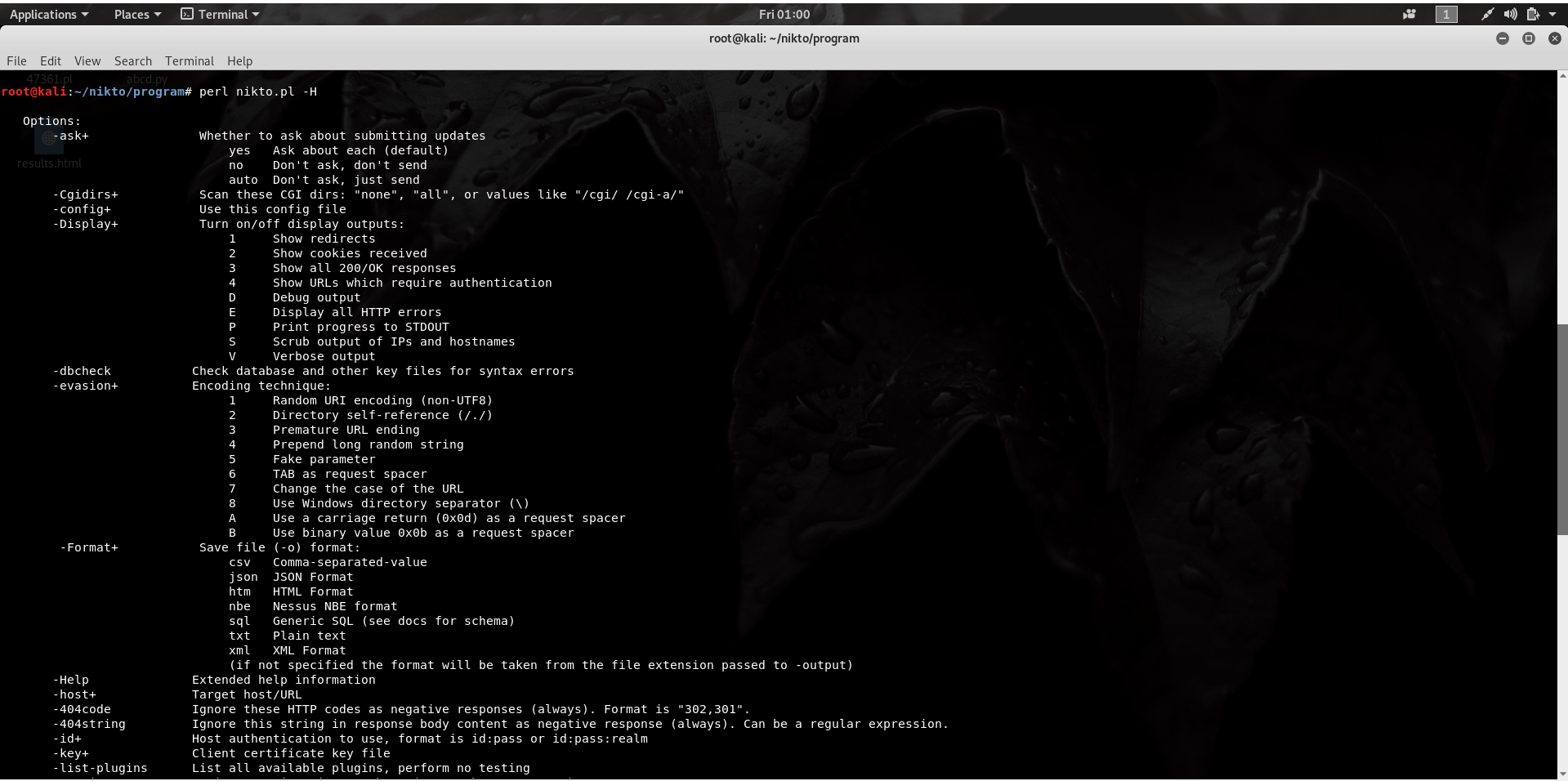

3. CLI -basert verktøy: Nikto er et kommandolinjeverktøy, som gir enkel automatisering og integrasjon i skript.

4. Åpen kilde: Nikto er en åpen kildekode-sårbarhetsskanner, og gir fleksibilitet og muligheten til å tilpasse den i henhold til spesifikke krav.

5. Konstant oppdatert: Verktøyet er aktivt vedlikeholdt og oppdatert, noe som sikrer inkludering av nye sårbarheter og sikkerhetskontroller.

6. Rask skanning: Nikto -skanninger kan utføres raskt, noe som gir effektiv identifisering av potensielle sikkerhetsproblemer.

7. Støtter flere operativsystemer: Det kan brukes på forskjellige operativsystemer, inkludert Windows, Linux og macOS.

8. Detaljerte rapporter: Nikto genererer detaljerte rapporter, og gir en omfattende oversikt over sårbarhetene som er oppdaget.

9. Sikkerhetstesting av webapplikasjoner: Sammen med serverskanning kan Nikto også brukes til å utføre grunnleggende sikkerhetstesting av webapplikasjoner.

10. Fri for kostnad: Nikto er et gratis verktøy, noe som gjør det til et tilgjengelig alternativ for organisasjoner med budsjettbegrensninger.

15 unike spørsmål om Nikto

1. Hva er fordelene med Nikto? (Besvart over)

2. Hvordan skiller Nikto seg fra Nessus? (Besvart over)

3. Brukes ofte av hackere? Nikto er en gratis kommandolinje sårbarhetsskanner som kan brukes av hackere til å søke etter kjente smutthull i systemer.

4. Hva er forskjellen mellom NMAP og NIKTO? NMAP er et allsidig kommandolinjeverktøy som brukes til nettverksutforskning og sikkerhetsrevisjon, mens Nikto fokuserer spesielt på skanning av webserverens sårbarhet.

5. Kan Nikto -skanninger oppdages? Enhver overvåking av webserverlogg, vertsbasert inntrengingsdeteksjon (HIDS), eller nettverksbasert inntrengingsdeteksjon (NIDS) skal kunne oppdage en Nikto-skanning.

6. Hvor lang tid tar en Nikto -skanning vanligvis? En full Nikto -skanning kan ta omtrent 45 minutter å fullføre, avhengig av størrelsen og kompleksiteten til målserveren.

7. Er nikto en automatisert sårbarhetsskanner? Ja, Nikto er en åpen kildekode, automatisert sårbarhetsskanner designet spesielt for webservere.

8. Hvilke enheter bruker hackere ofte for hacking? Hackere kan bruke forskjellige enheter og verktøy, for eksempel Ubertooth en for Bluetooth -angrep, o.MG Elitekabel for stealthy hacking, USB-gummi anda for utnyttelse.

9. Hvordan kan Nikto bidra til å forbedre sikkerhetssikkerheten? Ved å skanne webservere regelmessig med Nikto, kan sikkerhetssårbarheter og feilkonfigurasjoner identifiseres og adresseres, og dermed forbedre den generelle sikkerhetsstillingen.

10. Er det noen begrensninger eller ulemper ved å bruke Nikto? Nikto er et kommandolinjeverktøy, som betyr at det kanskje ikke er egnet for brukere som foretrekker et grafisk brukergrensesnitt (GUI). I tillegg fokuserer det først og fremst på sårbarheter i webserveren og utfører ikke omfattende sikkerhetstesting av webapplikasjoner.

11. Kan Nikto integreres i automatiserte sikkerhetsarbeidsflyter? Ja, siden Nikto er et kommandolinjeverktøy, kan det lett integreres i automatiserte sikkerhetsarbeidsflyter og skript.

12. Hvor ofte skal Nikto -skanninger utføres? Regelmessige Nikto -skanninger bør utføres, spesielt etter endringer eller oppdateringer til webserverkonfigurasjonen, for å sikre at nye sårbarheter blir identifisert og dempet.

1. 3. Gir Nikto noen anbefalinger eller saneringstrinn? Nikto fokuserer først og fremst på sårbarhetsoppdagelse og gir ikke spesifikke saneringstrinn. Imidlertid kan de detaljerte rapportene generert av Nikto hjelpe sikkerhetsteam med å identifisere potensielle forbedringsområder.

14. Er Nikto egnet for små og mellomstore bedrifter? Ja, Nikto er godt egnet for små og mellomstore bedrifter, ettersom det er et gratis verktøy som effektivt kan skanne webservere for sårbarheter.

15. Kan Nikto brukes sammen med andre sikkerhetsverktøy? Ja, NIKTO kan integreres i et bredere sikkerhetsverktøysett og brukes sammen med andre skanneverktøy og sikkerhetsløsninger for å få et omfattende syn på serverens sikkerhetsstilling.

[WPremark Preset_name = “Chat_Message_1_My” Icon_Show = “0” BAKGRUNT_COLOR = “#E0F3FF” Padding_right = “30” Padding_left = “30” Border_Radius = “30”] [WPremark_icon Icon = “Quote-LEFT-2-SOLILIDTH =” 32 “høyde =” 32 “] Hva er fordelene med Nikto

Nikto er godt egnet for å skanne webserverrelaterte sårbarheter for små og mellomstore bedrifter. Vi kan bruke den til å sjekke standardfiler og sikkerhetsmessige feilkonfigurasjoner. Det passer ikke godt for noen brukere fordi det er CLI -basert verktøy og ikke en GUI -basert.

Hurtigbufret

[/WPremark]

[WPremark Preset_name = “Chat_Message_1_My” Icon_Show = “0” BAKGRUNT_COLOR = “#E0F3FF” Padding_right = “30” Padding_left = “30” Border_Radius = “30”] [WPremark_icon Icon = “Quote-LEFT-2-SOLILIDTH =” 32 “høyde =” 32 “] Hva er forskjellen mellom Nessus og Nikto

Nessus er ikke bare begrenset til å skanne nett-servere; Den skanner hver port på maskinen, for å finne sårbarheter for all programvare som maskinen kjører. Nikto er derimot et verktøy for å skanne sårbarheter på webserversiden og bare filer på webservere.

Hurtigbufret

[/WPremark]

[WPremark Preset_name = “Chat_Message_1_My” Icon_Show = “0” BAKGRUNT_COLOR = “#E0F3FF” Padding_right = “30” Padding_left = “30” Border_Radius = “30”] [WPremark_icon Icon = “Quote-LEFT-2-SOLILIDTH =” 32 “høyde =” 32 “] Brukes Nikto av hackere

Nikto er en gratis kommandolinje sårbarhetsskanner. Denne typen programvaresøk etter tilstedeværelsen av smutthull som er kjent for å bli brukt av hackere som vil snike seg inn i et system eller sende skadelig programvare til det.

Hurtigbufret

[/WPremark]

[WPremark Preset_name = “Chat_Message_1_My” Icon_Show = “0” BAKGRUNT_COLOR = “#E0F3FF” Padding_right = “30” Padding_left = “30” Border_Radius = “30”] [WPremark_icon Icon = “Quote-LEFT-2-SOLILIDTH =” 32 “høyde =” 32 “] Hva er forskjellen mellom NMAP og NIKTO

Forskjellen mellom NMAP og NIKTO:

Det er et kommandolinjeverktøy som kan brukes på forskjellige operativsystemer og kan tilpasses svært tilpasses. På den annen side er Nikto en skanner for webserver som tester webservere for potensielle sårbarheter og sikkerhetsproblemer.

Hurtigbufret

[/WPremark]

[WPremark Preset_name = “Chat_Message_1_My” Icon_Show = “0” BAKGRUNT_COLOR = “#E0F3FF” Padding_right = “30” Padding_left = “30” Border_Radius = “30”] [WPremark_icon Icon = “Quote-LEFT-2-SOLILIDTH =” 32 “høyde =” 32 “] Kan Nikto oppdages

Enhver overvåking av webserverlogg, vertsbasert inntrengingsdeteksjon (HIDS) eller nettverksbasert inntrengingsdeteksjon (NIDS) bør oppdage en NIKTO -skanning.

[/WPremark]

[WPremark Preset_name = “Chat_Message_1_My” Icon_Show = “0” BAKGRUNT_COLOR = “#E0F3FF” Padding_right = “30” Padding_left = “30” Border_Radius = “30”] [WPremark_icon Icon = “Quote-LEFT-2-SOLILIDTH =” 32 “høyde =” 32 “] Hvor lang tid skal en Nikto -skanning ta

45 minutter

Hvor lang tid tar en Nikto -skanning en full Nikto -skanning kan ta 45 minutter å løpe. For å få en ide om den omfattende karakteren av hvert undersøkelsesløp, har Nikto -systemet en liste over 6 700 filer å se etter.

[/WPremark]

[WPremark Preset_name = “Chat_Message_1_My” Icon_Show = “0” BAKGRUNT_COLOR = “#E0F3FF” Padding_right = “30” Padding_left = “30” Border_Radius = “30”] [WPremark_icon Icon = “Quote-LEFT-2-SOLILIDTH =” 32 “høyde =” 32 “] Er nikto en automatisert sårbarhetsskanner

Nikto er en åpen kildekode-sårbarhetsskanner, skrevet i Perl og opprinnelig utgitt i slutten av 2001, som gir ekstra sårbarhetsskanning som er spesifikk for webservere.

[/WPremark]

[WPremark Preset_name = “Chat_Message_1_My” Icon_Show = “0” BAKGRUNT_COLOR = “#E0F3FF” Padding_right = “30” Padding_left = “30” Border_Radius = “30”] [WPremark_icon Icon = “Quote-LEFT-2-SOLILIDTH =” 32 “høyde =” 32 “] Hvilke enheter bruker hackere for å hacke

Ubertooth One lar deg ta en matbit av Bluetooth the Oct Elite Cable er et skumlet stealthy hacker -verktøy.Den nye USB Rubber Ducky er farligere enn noen gang.Wifi -kokosnøtten er en ruterens onde tvilling.Chameleonmini er en skjelettnøkkel for RFID.Deauther -klokken er verdens mest irriterende bærbare.

[/WPremark]

[WPremark Preset_name = “Chat_Message_1_My” Icon_Show = “0” BAKGRUNT_COLOR = “#E0F3FF” Padding_right = “30” Padding_left = “30” Border_Radius = “30”] [WPremark_icon Icon = “Quote-LEFT-2-SOLILIDTH =” 32 “høyde =” 32 “] Hva gjør Nikto i Linux

Nikto er en open source-kommandolinje sårbarhetsskanner som skanner webservere for potensielt farlige filer, utdaterte versjoner, serverkonfigurasjonsfiler og andre problemer. Det er et populært, brukervennlig og veldig kraftig penn-testingsverktøy.

[/WPremark]

[WPremark Preset_name = “Chat_Message_1_My” Icon_Show = “0” BAKGRUNT_COLOR = “#E0F3FF” Padding_right = “30” Padding_left = “30” Border_Radius = “30”] [WPremark_icon Icon = “Quote-LEFT-2-SOLILIDTH =” 32 “høyde =” 32 “] Hvordan skanner hackere etter sårbarheter

Angripere kan samle kritisk nettverksinformasjon, for eksempel kartlegging av systemer, rutere og brannmurer, med enkle verktøy som Traceroute, som er datamaskindiagnostiske kommandoer. De kan også bruke verktøy som Cheops, et nettverksadministrasjonsverktøy, for å legge til feiende funksjonalitet sammen med det Traceroute gjengir.

[/WPremark]

[WPremark Preset_name = “Chat_Message_1_My” Icon_Show = “0” BAKGRUNT_COLOR = “#E0F3FF” Padding_right = “30” Padding_left = “30” Border_Radius = “30”] [WPremark_icon Icon = “Quote-LEFT-2-SOLILIDTH =” 32 “høyde =” 32 “] Hvilken type funksjonalitet gir Nikto for pentesteret

Nikto lar pentestere, hackere og utviklere undersøke en webserver for å finne potensielle problemer og sikkerhetsproblemer, inkludert: server- og programvarefeil. Standardfiler og programmer. Usikre filer og programmer.

[/WPremark]

[WPremark Preset_name = “Chat_Message_1_My” Icon_Show = “0” BAKGRUNT_COLOR = “#E0F3FF” Padding_right = “30” Padding_left = “30” Border_Radius = “30”] [WPremark_icon Icon = “Quote-LEFT-2-SOLILIDTH =” 32 “høyde =” 32 “] Hvordan bruker hackere sårbarhetsskannere

Sårbarhetsskannere har ofte mange tusen automatiserte tester til disposisjon, og ved å prøve og samle informasjon om systemene dine, kan det identifisere sikkerhetshull som kan brukes av hackere for å stjele sensitiv informasjon, få uautorisert tilgang til systemer, eller for å forårsake generell forstyrrelse til din …

[/WPremark]

[WPremark Preset_name = “Chat_Message_1_My” Icon_Show = “0” BAKGRUNT_COLOR = “#E0F3FF” Padding_right = “30” Padding_left = “30” Border_Radius = “30”] [WPremark_icon Icon = “Quote-LEFT-2-SOLILIDTH =” 32 “høyde =” 32 “] Hvilken kode bruker de fleste hackere

PHP, C, C+, SQL, Python og Ruby er de grunnleggende programmeringsspråkene som etiske hackere bruker.

[/WPremark]

[WPremark Preset_name = “Chat_Message_1_My” Icon_Show = “0” BAKGRUNT_COLOR = “#E0F3FF” Padding_right = “30” Padding_left = “30” Border_Radius = “30”] [WPremark_icon Icon = “Quote-LEFT-2-SOLILIDTH =” 32 “høyde =” 32 “] Hva har hackere tilgang til på telefonen din

Hackere kan også bruke keyloggere og annen sporingsprogramvare for å fange telefonens tastetrykk og registrere hva du skriver, for eksempel søkes spørsmål, påloggingsinformasjon, passord, kredittkortdetaljer og annen sensitiv informasjon.

[/WPremark]

[WPremark Preset_name = “Chat_Message_1_My” Icon_Show = “0” BAKGRUNT_COLOR = “#E0F3FF” Padding_right = “30” Padding_left = “30” Border_Radius = “30”] [WPremark_icon Icon = “Quote-LEFT-2-SOLILIDTH =” 32 “høyde =” 32 “] Er Nikto enkel å bruke

Det er veldig enkelt å bruke. Nikto er en rask, utvidbar, open source web-server skanner/analysator, skrevet i perl.

[/WPremark]

[WPremark Preset_name = “Chat_Message_1_My” Icon_Show = “0” BAKGRUNT_COLOR = “#E0F3FF” Padding_right = “30” Padding_left = “30” Border_Radius = “30”] [WPremark_icon Icon = “Quote-LEFT-2-SOLILIDTH =” 32 “høyde =” 32 “] Hva som skjer i en sårbarhetsskanning

Sårbarhetsskanning er prosessen med å identifisere sikkerhetssvakheter og mangler i systemer og programvare som kjører på dem. Dette er en integrert komponent i et sårbarhetsstyringsprogram, som har ett overordnet mål – for å beskytte organisasjonen mot brudd og eksponering av sensitive data.

[/WPremark]

[WPremark Preset_name = “Chat_Message_1_My” Icon_Show = “0” BAKGRUNT_COLOR = “#E0F3FF” Padding_right = “30” Padding_left = “30” Border_Radius = “30”] [WPremark_icon Icon = “Quote-LEFT-2-SOLILIDTH =” 32 “høyde =” 32 “] Skanner etter sårbarheter ulovlig

Du bør også sørge for at du har en målsidenes tillatelse til å utføre sårbarhetsskanning før du begynner på en slik aktivitet. Å gjøre det uten tillatelse er ulovlig.

[/WPremark]

[WPremark Preset_name = “Chat_Message_1_My” Icon_Show = “0” BAKGRUNT_COLOR = “#E0F3FF” Padding_right = “30” Padding_left = “30” Border_Radius = “30”] [WPremark_icon Icon = “Quote-LEFT-2-SOLILIDTH =” 32 “høyde =” 32 “] Hvilken type sårbarheter vil ikke bli funnet av en sårbarhetsskanner

Sårbarhetsskannere kan ikke oppdage sårbarheter som de ikke har en test, plug-in eller signatur. Signaturer inkluderer ofte versjonsnumre, service fingeravtrykk eller konfigurasjonsdata.

[/WPremark]

[WPremark Preset_name = “Chat_Message_1_My” Icon_Show = “0” BAKGRUNT_COLOR = “#E0F3FF” Padding_right = “30” Padding_left = “30” Border_Radius = “30”] [WPremark_icon Icon = “Quote-LEFT-2-SOLILIDTH =” 32 “høyde =” 32 “] Hva er de tre typene sårbarhetsskannere

De beste typene sårbarhetsskannere er:

Web Application Sårbarhetsskanner. Nettverkssårbarhetsskanner. Vertbasert sårbarhetsskanner.

[/WPremark]

[WPremark Preset_name = “Chat_Message_1_My” Icon_Show = “0” BAKGRUNT_COLOR = “#E0F3FF” Padding_right = “30” Padding_left = “30” Border_Radius = “30”] [WPremark_icon Icon = “Quote-LEFT-2-SOLILIDTH =” 32 “høyde =” 32 “] Hva er det mest hacket tingen

En av historiens siste og største hacks er LinkedIn API -bruddet på 2021. Personlige poster med over 700 millioner brukere – 92% av brukerbasen – ble skrapt fra plattformen og lagt ut for salg i et Hacker Forum. Hvorfor skjedde dette

[/WPremark]

[WPremark Preset_name = “Chat_Message_1_My” Icon_Show = “0” BAKGRUNT_COLOR = “#E0F3FF” Padding_right = “30” Padding_left = “30” Border_Radius = “30”] [WPremark_icon Icon = “Quote-LEFT-2-SOLILIDTH =” 32 “høyde =” 32 “] Hva har hackere tilgang til

Hackere får ulovlig tilgang til enheter eller nettsteder for å stjele folks personlige informasjon, som de bruker for å begå forbrytelsene som tyveri. Mange handler, bank og betaler regninger online.

[/WPremark]

[WPremark Preset_name = “Chat_Message_1_My” Icon_Show = “0” BAKGRUNT_COLOR = “#E0F3FF” Padding_right = “30” Padding_left = “30” Border_Radius = “30”] [WPremark_icon Icon = “Quote-LEFT-2-SOLILIDTH =” 32 “høyde =” 32 “] Kan du fortelle om noen har ekstern tilgang til telefonen din

Tegn på at noen har ekstern tilgang til telefonen din

Batteriet drenerer raskt selv når det ikke er i bruk. Høyere databruk enn vanlig. Støy i bakgrunnen når du er på telefon. Du mottar uvanlige meldinger, e -postmeldinger eller varsler.

[/WPremark]

[WPremark Preset_name = “Chat_Message_1_My” Icon_Show = “0” BAKGRUNT_COLOR = “#E0F3FF” Padding_right = “30” Padding_left = “30” Border_Radius = “30”] [WPremark_icon Icon = “Quote-LEFT-2-SOLILIDTH =” 32 “høyde =” 32 “] Hva er bedre enn Nikto

Veracode. Veracode er en applikasjonssikkerhetsplattform som utfører fem typer analyser; Statisk analyse, dynamisk analyse, programvaresammensetningsanalyse, interaktiv applikasjonssikkerhetstesting og penetrasjonstesting.

[/WPremark]

[WPremark Preset_name = “Chat_Message_1_My” Icon_Show = “0” BAKGRUNT_COLOR = “#E0F3FF” Padding_right = “30” Padding_left = “30” Border_Radius = “30”] [WPremark_icon Icon = “Quote-LEFT-2-SOLILIDTH =” 32 “høyde =” 32 “] Hvorfor skulle en hacker bruke en sårbarhetsskanning

Sårbarhetsskanninger avslører kjente feil og trusselnivået de kan bære basert på måtene hackere utnytter dem.

[/WPremark]

[WPremark Preset_name = “Chat_Message_1_My” Icon_Show = “0” BAKGRUNT_COLOR = “#E0F3FF” Padding_right = “30” Padding_left = “30” Border_Radius = “30”] [WPremark_icon Icon = “Quote-LEFT-2-SOLILIDTH =” 32 “høyde =” 32 “] Hva er de 4 hovedtypene av sårbarheter

De fire hovedtypene av sårbarheter i informasjonssikkerhet er sårbarheter i nettverk, sårbarheter i operativsystemet, prosesser (eller prosessuelle) sårbarheter og menneskelige sårbarheter.

[/WPremark]